Các lỗ hổng bảo mật trong Microsoft cho phép tấn công từ xa

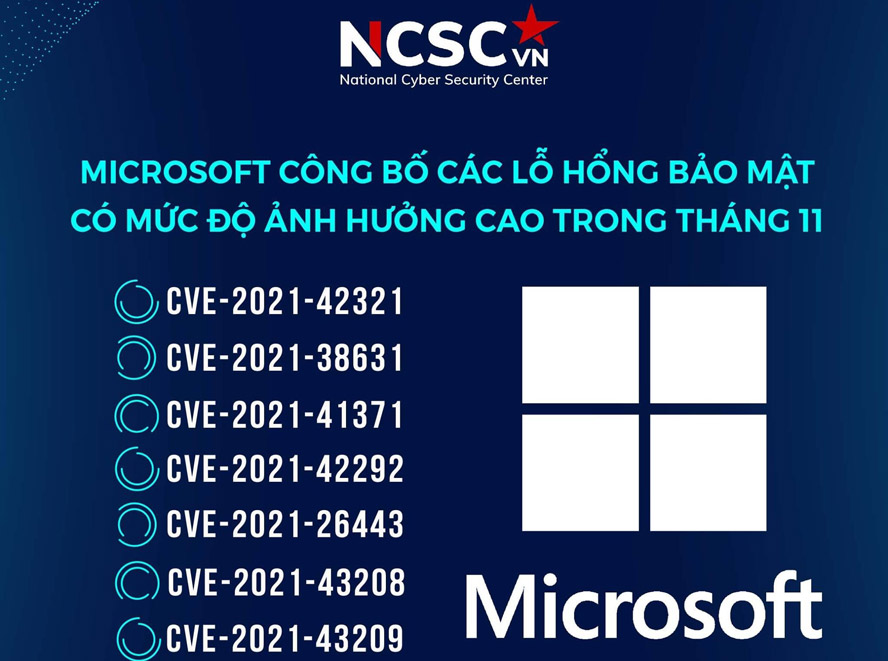

Cũng theo NCSC, trước đó, ngày 10-11, Microsoft đã phát hành danh sách bản vá tháng 11 với 55 lỗ hổng bảo mật trong các sản phẩm của mình. Trong đó, người dùng cần đặc biệt chú ý các lỗ hổng bảo mật sau:

Lỗ hổng bảo mật CVE-2021-42321 trong Microsoft Exchange Server (phần mềm máy chủ thư điện tử) cho phép đối tượng tấn công thực thi mã từ xa. Không giống như các lỗ hổng zero-day liên quan đến các vụ tấn công hàng loạt hệ thống Exchange Server vào đầu năm nay, để khai thác lỗ hổng CVE-2021-42321 kẻ tấn công cần xác thực vào hệ thống mục tiêu. Tuy vậy, theo NCSC, Microsoft Exchange Server luôn là một mục tiêu của các nhóm tấn công mạng, vì vậy các đơn vị cần có kế hoạch cập nhật sớm các hệ thống bị ảnh hưởng.

Hai lỗ hổng bảo mật CVE-2021-38631, CVE-2021-41371 trong Microsoft Remote Desktop Protocol (RDP- giao thức cung cấp giao diện đồ họa kết nối máy tính qua mạng): Ảnh hưởng đến Windows 7 đến Windows 11 và trên Windows Server 2008-2019, cho phép đối tượng tấn công có thể thu thập thông tin mật khẩu RDP của hệ thống dễ bị tấn công.

Lỗ hổng bảo mật CVE-2021-42292 trong Microsoft Excel ảnh hưởng đến Microsoft Excel phiên bản 2013-2021, cho phép đối tượng tấn công cài cắm mã độc bằng cách lợi dụng người dùng mở một tệp Excel độc hại.

Lỗ hổng bảo mật CVE-2021-26443 trong Microsoft Virtual Machine Bus (VMBus) cho phép đối tượng tấn công thực thi mã từ xa.

Hai lỗ hổng bảo mật CVE-2021-43208, CVE-2021-43209 trong 3D Viewer cho phép đối tượng tấn công thực thi mã từ xa.

Vì vậy, nhằm bảo đảm an toàn thông tin, biện pháp tốt nhất để khắc phục là cập nhật bản vá cho các lỗ hổng bảo mật nói trên theo hướng dẫn của hãng. NCSC khuyến nghị người dùng tham khảo các bản cập nhật phù hợp cho các sản phẩm đang sử dụng tại link: https://msrc.microsoft.com/update-guide/releaseNote/2021-Nov.